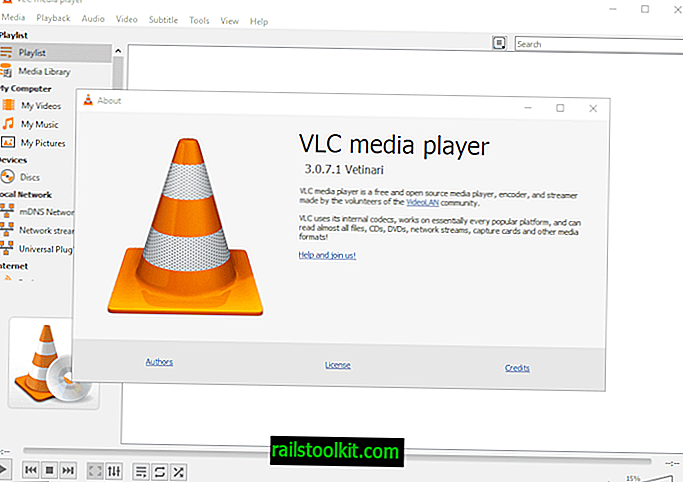

Οι αναφορές άρχισαν να εμφανίζονται στο Διαδίκτυο σχετικά με ένα κρίσιμο θέμα ευπάθειας ασφαλείας στο δημοφιλές πρόγραμμα αναπαραγωγής πολυμέσων VLC Media Player.

Ενημέρωση : Το VideoLAN επιβεβαίωσε ότι το ζήτημα δεν ήταν πρόβλημα ασφαλείας στο VLC Media Player. Οι μηχανικοί ανίχνευσαν ότι το πρόβλημα προκλήθηκε από μια παλαιότερη έκδοση της βιβλιοθήκης τρίτου μέρους που ονομάζεται libebml που συμπεριλήφθηκε σε παλαιότερες εκδόσεις του Ubuntu. Ο ερευνητής χρησιμοποίησε προφανώς αυτή την παλαιότερη έκδοση του Ubuntu. Τέλος

Ο Sam Rutherford του Gizmodo πρότεινε ότι οι χρήστες απεγκαταστήσουν αμέσως το VLC και ότι το περιεχόμενο άλλων περιοδικών και τοποθεσιών τεχνολογίας ήταν το ίδιο το μεγαλύτερο μέρος. Οι επικριτικοί τίτλοι και ιστορίες δημιουργούν πολλές προβολές σελίδων και κλικ και αυτός είναι πιθανώς ο βασικός λόγος για τον οποίο οι ιστότοποι προτιμούν να κάνουν χρήση αυτών, αντί να επικεντρωθούν σε τίτλους και άρθρα που δεν είναι τόσο εντυπωσιακά.

Η αναφορά σφάλματος, που κατατέθηκε κάτω από το CVE-2019-13615, θεωρεί το ζήτημα κρίσιμο και δηλώνει ότι επηρεάζει το VLC Media Player 3.0.7.1 και τις προηγούμενες εκδόσεις του προγράμματος αναπαραγωγής πολυμέσων.

Όλες οι εκδόσεις υπολογιστών του VLC Media Player, διαθέσιμες για Windows, Linux και Mac OS X, επηρεάζονται από το ζήτημα σύμφωνα με την περιγραφή. Ένας εισβολέας θα μπορούσε να εκτελέσει τον κώδικα εξ αποστάσεως σε επηρεαζόμενες συσκευές αν η ευπάθεια εκμεταλλευτεί επιτυχώς σύμφωνα με την αναφορά σφάλματος.

Η περιγραφή του θέματος είναι τεχνική, αλλά παρέχει πολύτιμες πληροφορίες για την ευαισθησία παρόλα αυτά:

Το πρόγραμμα αναπαραγωγής πολυμέσων VideoLAN VLC 3.0.7.1 έχει προσωρινά αποθηκευμένο buffer στο mkv :: demux_sys_t :: FreeUnused () στα modules / demux / mkv / demux.cpp όταν καλείται από mkv :: Open in modules / demux / mkv / mkv.cpp.

Το θέμα ευπάθειας μπορεί να αξιοποιηθεί μόνο αν οι χρήστες ανοίγουν ειδικά προετοιμασμένα αρχεία χρησιμοποιώντας το VLC Media Player. Ένα δείγμα αρχείου πολυμέσων που χρησιμοποιεί τη μορφή mp4 επισυνάπτεται στην λίστα κομματιών σφαλμάτων που φαίνεται να το επιβεβαιώνει.

Οι μηχανικοί της VLC αντιμετωπίζουν δυσκολίες διαφήμισης που αναπαράγουν το ζήτημα που κατατέθηκε στην επίσημη τοποθεσία παρακολούθησης σφαλμάτων πριν από τέσσερις εβδομάδες.

Ο επικεφαλής του έργου Jean-Baptiste Kempf δημοσίευσε χθες ότι δεν θα μπορούσε να αναπαράγει το σφάλμα καθώς δεν συντρίφτηκε καθόλου το VLC. Άλλοι, π.χ. Rafael Rivera, δεν μπόρεσαν να αναπαράγουν το θέμα σε αρκετές κατασκευές VLC Media Player.

Το VideoLAN πήγε στο Twitter για να ντροπήσει τους οργανισμούς αναφοράς MITER και CVE.

Hey @ MITREcorp και @ CVEnew, το γεγονός ότι ποτέ δεν επικοινωνείτε ποτέ με εμάς για ευπάθειες VLC εδώ και χρόνια πριν από την δημοσίευση δεν είναι πραγματικά δροσερό? αλλά τουλάχιστον θα μπορούσατε να ελέγξετε τις πληροφορίες σας ή να ελέγξετε τον εαυτό σας προτού αποστείλετε δημόσια την ευπάθεια 9.8 CVSS ...

Ω, btw, αυτό δεν είναι ευπάθεια VLC ...

Οι οργανώσεις δεν ενημέρωσαν το VideoLAN σχετικά με την ευπάθεια σε προχωρημένους σύμφωνα με την ανάρτηση του VideoLAN στο Twitter.

Τι μπορούν να κάνουν οι χρήστες του VLC Media Player

Τα προβλήματα που οι μηχανικοί και οι ερευνητές πρέπει να επαναλάβουν το ζήτημα το καθιστούν αρκετά αινιγματικό για τους χρήστες του media player. Είναι ασφαλές να χρησιμοποιήσει το VLC Media Player εν τω μεταξύ, διότι το ζήτημα δεν είναι τόσο σοβαρό όσο το αρχικά προτεινόμενο ή καθόλου ευάλωτο;

Μπορεί να χρειαστεί λίγος χρόνος για να διευθετηθούν τα πράγματα. Οι χρήστες θα μπορούσαν εν τω μεταξύ να χρησιμοποιήσουν διαφορετικό μέσο αναπαραγωγής πολυμέσων ή να αξιοποιήσουν την αξιολόγηση του θέματος από το VideoLAN. Είναι πάντα μια καλή ιδέα να είστε προσεκτικοί όταν πρόκειται για την εκτέλεση αρχείων σε συστήματα, ειδικά όταν προέρχονται από το Διαδίκτυο και εκεί από πηγές που δεν μπορούν να εμπιστευτούν 100%.

Τώρα εσύ : Ποια είναι η παραδοχή σου για το όλο θέμα; (μέσω Deskmodder)